반응형

Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 |

Tags

- linux

- 웹개발

- 깃

- 우아한테크코스

- 자바

- 트랜스포트 계층

- 알고리즘

- 백엔드

- 예술의 전당

- 코리안챔버오케스트라

- webhacking

- Upstream

- c

- 위상 정렬

- 비동기 처리

- 커밋메시지

- 프랑스어 #프랑스어배우기 #프랑스어독학 #델프인강 #시원스쿨프랑스어 #delf독학 #델프 #프랑스어기초 #프랑스어공부

- jsx

- 다이나믹 프로그래밍

- 진입차수

- 깃헙

- 애플리케이션 계층

- 네트워크 계층

- React

- 서울청년문화패스

- 동적 프로그래밍

- 선우예권

- 프리코스

- 우테코

- Dreamhack

Archives

- Today

- Total

yon11b

[webhacking.kr] g00gle2 본문

반응형

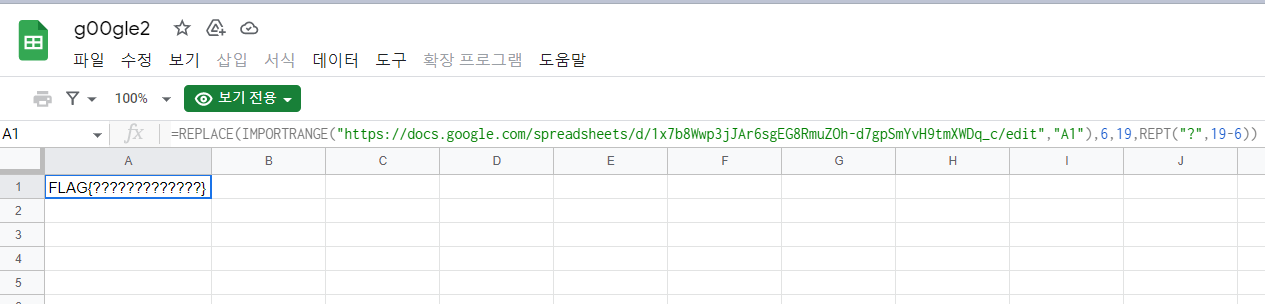

flag의 문자열을 1x7b8Wwp3~~에서 받아와서 여기서 다 ?로 replace하고 있다.

1x7b8Wwp3~~에서 받아올 때는 ?로 암호화되지 않은 상태일 것이다.

저 주소에서 넘어오는 값을 확인해보자.

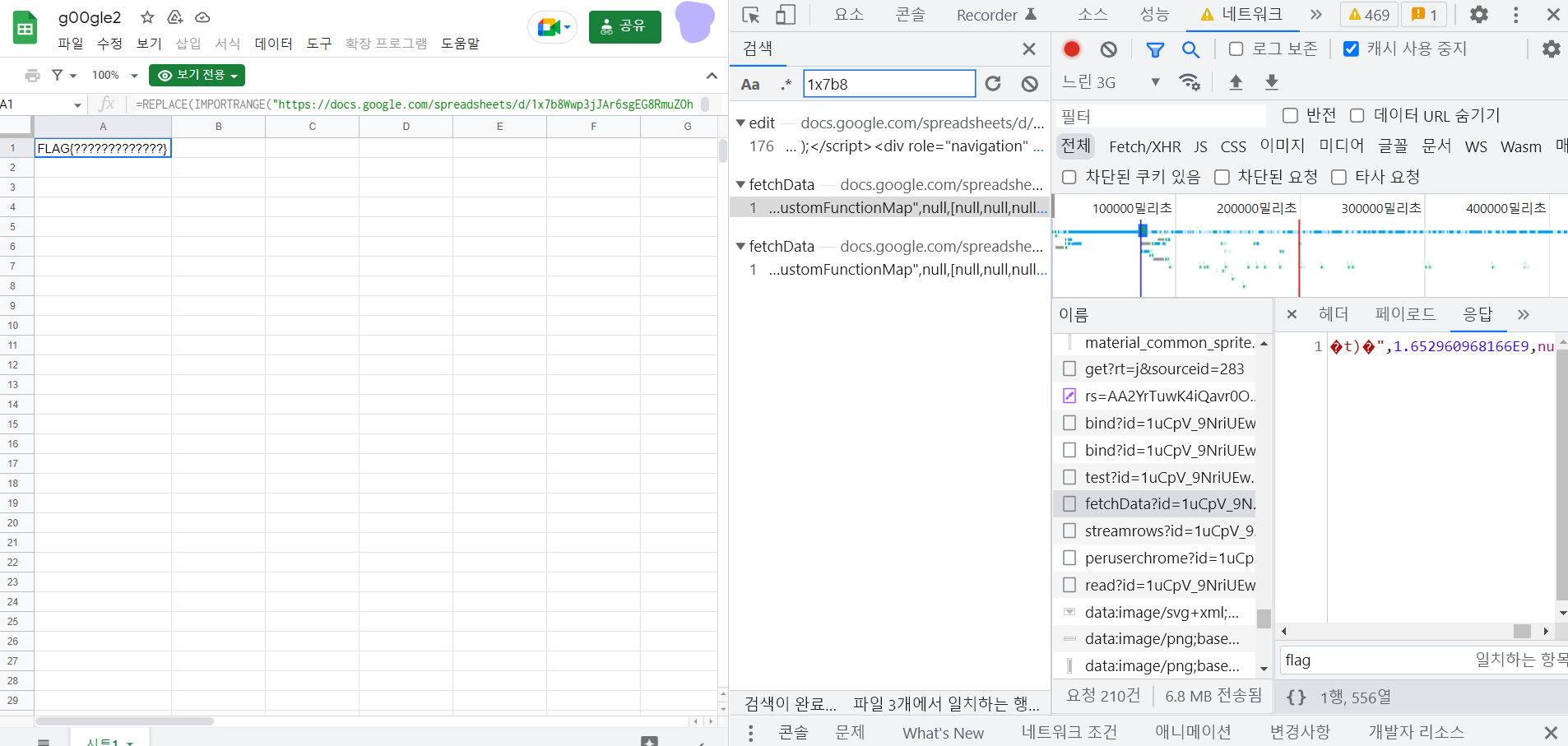

개발자 도구를 켜고 네트워크에 저 주소를 입력해봤다.

패킷이 3개 나오는데 그 중 두번째 패킷의 응답에서 flag를 찾을 수 있었다.

728x90

'보안 > WRITE_UP' 카테고리의 다른 글

| [DH] csrf-2 (0) | 2022.05.19 |

|---|---|

| [webhacking.kr] old-25 (0) | 2022.05.19 |

| [webhacking.kr] g00gle1 (1) | 2022.05.19 |

| [DH] xss-2 (0) | 2022.05.18 |

| [webhacking.kr] old-02 문제 (0) | 2022.02.12 |